山石防火墻配置

格式:pdf

大小:2.0MB

頁數:17P

人氣 :51

4.5

hillstone 防火墻配置步驟 (以 hillstone SA5040 為例講解 ) 廈門領航立華科技有限公司 目 錄 1 需要從客戶方獲取的基本信息 ................................................................................................. 3 2 配置步驟 .................................................................................................................................... 3 2.1 配置安全域 ...................................................................

一般硬件防火墻配置講解

格式:pdf

大小:23KB

頁數:16P

1/16 本篇要為大家介紹一些實用的知識,那就是如何配置防火中的安全策略。 但要注意的是,防火墻的具體配置方法也不是千篇一律的,不要說不同品牌, 就是同一品牌的不同型號也不完全一樣,所以在此也只能對一些通用防火墻配 置方法作一基本介紹。同時,具體的防火墻策略配置會因具體的應用環境不同 而有較大區別。首先介紹一些基本的配置原則。 一.防火墻的基本配置原則 默認情況下,所有的防火墻都是按以下兩種情況配置的: ●拒絕所有的流量,這需要在你的網絡中特殊指定能夠進入和出去的流量的 一些類型。 ●允許所有的流量,這種情況需要你特殊指定要拒絕的流量的類型。可論證 地,大多數防火墻默認都是拒絕所有的流量作為安全選項。一旦你安裝防火墻 后,你需要打開一些必要的端口來使防火墻內的用戶在通過驗證之后可以訪問 系統。換句話說,如果你想讓你的員工們能夠發送和接收email,你必須在防火 墻上設置相應的規則或

Juniper防火墻配置標準模板

格式:pdf

大小:121KB

頁數:7P

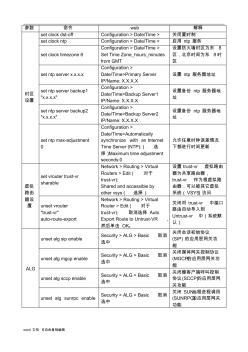

word文檔可自由復制編輯 參數命令web解釋 時區 設置 setclockdst-offconfiguration>date/time>關閉夏時制 setclockntpconfiguration>date/time>啟用ntp服務 setclocktimezone8 configuration>date/time> settimezone_hours_minutes fromgmt 設置防火墻時區為東8 區,北京時間為東8時 區 setntpserverx.x.x.x configuration> date/time>primaryserver ip/name:x.x.x.x 設置ntp服務器地址 setntpserverbackup1 "x.x.x.x" configura

編輯推薦下載

山石防火墻配置熱門文檔

Linux防火墻配置入門

格式:pdf

大小:296KB

頁數:2P

4.4

redhatlinux為增加系統安全性提供了防火墻保護。防火墻存在于你的計算機和網絡之間,用來判定網絡中的遠程用戶有權訪問你的計算機上的哪些資源。一個正確配置的防火墻可以極大地增加你的系統安全性。為你的系統選擇恰當的安全級別。高級如果你選擇了‘高級',你的系

H3CU200-S防火墻配置

格式:pdf

大小:311KB

頁數:2P

4.8

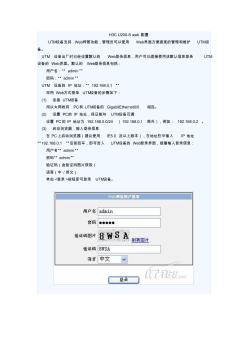

h3cu200-sweb配置 utm設備支持web網管功能,管理員可以使用web界面方便直觀的管理和維護utm設 備。 utm設備出廠時已經設置默認的web登錄信息,用戶可以直接使用該默認信息登錄utm 設備的web界面。默認的web登錄信息包括: 用戶名:“admin” 密碼:“admin” utm設備的ip地址:“192.168.0.1” 采用web方式登錄utm設備的步驟如下: (1)連接utm設備 用以太網線將pc和utm設備的gigabitethernet0/0相連。 (2)設置pc的ip地址,保證能與utm設備互通 設置pc的ip地址為192.168.0.0/24(192.168.0.1除外),例如:192.168.0.2。 (3)啟動瀏覽器,輸入登錄信息

山石防火墻命令

格式:pdf

大小:49KB

頁數:28P

4.7

表29-1:手動同步配置命令列表;ha同步信息show命令手動同步命令;配 置信息showconfigurationexe;文件信息showfileexechasyncfi;arp表項sh owarpexechasyncrd;dns配置信息showiphostsexecha;dhcp配置信息showdh cpexechasy;mac地址表showmacexecha 表29-1:手動同步配置命令列表 ha同步信息show命令手動同步命令 配置信息showconfigurationexechasyncconfiguration 文件信息showfileexechasyncfilefile-name arp表項showarpexechasyncrdoarp dns配置信息showiphostsex

山石防火墻配置精華文檔

硬件防火墻簡單配置

格式:pdf

大小:157KB

頁數:12P

4.4

硬件防火墻的簡單配置 本篇要為大家介紹一些實用的知識,那就是如何配置防火中的安全策略。但要注意的是,防火墻的 具體配置方法也不是千篇一律的,不要說不同品牌,就是同一品牌的不同型號也不完全一樣,所以在此也 只能對一些通用防火墻配置方法作一基本介紹。同時,具體的防火墻策略配置會因具體的應用環境不同而 有較大區別。首先介紹一些基本的配置原則。 一.防火墻的基本配置原則 默認情況下,所有的防火墻都是按以下兩種情況配置的: ●拒絕所有的流量,這需要在你的網絡中特殊指定能夠進入和出去的流量的一些類型。 ●允許所有的流量,這種情況需要你特殊指定要拒絕的流量的類型。可論證地,大多數防火墻默認都 是拒絕所有的流量作為安全選項。一旦你安裝防火墻后,你需要打開一些必要的端口來使防火墻內的用戶 在通過驗證之后可以訪問系統。換句話說,如果你想讓你的員工們能夠發送和接收email,你必須在防火 墻上設置相應的規

防火墻U200-S配置實例

格式:pdf

大小:5KB

頁數:3P

4.6

h3cu200-s原始配置 #may1008:46:29:7402012u200-sshell/4/login: trap1.3.6.1.4.1.25506.2.2.1.1.3.0.1:loginfromconsole %may1008:46:29:7402012u200-sshell/4/login:consoleloginfromcon0 discu # version5.20,release5116p11 # sysnameu200-s # undovoicevlanmac-address00e0-bb00-0000 # domaindefaultenablesystem # dnsresolve dnsserver202.98.1

硬件防火墻介紹及詳細配置

格式:pdf

大小:1.8MB

頁數:10P

4.6

硬件防火墻介紹及詳細配置 本文從網管聯盟上轉載: 防火墻是指設置在不同網絡(如可信任的企業內部網和不可信的公共網)或網絡安全域之間的一系列部件 的組合。它是不同網絡或網絡安全域之間信息的唯一出入口,通過監測、限制、更改跨越防火墻的數據流, 盡可能地對外部屏蔽網絡內部的信息、結構和運行狀況,有選擇地接受外部訪問,對內部強化設備監管、 控制對服務器與外部網絡的訪問,在被保護網絡和外部網絡之間架起一道屏障,以防止發生不可預測的、 潛在的破壞性侵入。防火墻有兩種,硬件防火墻和軟件防火墻,他們都能起到保護作用并篩選出網絡上的 攻擊者。在這里主要給大家介紹一下我們在企業網絡安全實際運用中所常見的硬件防火墻。 一、防火墻基礎原理 1、防火墻技術 防火墻通常使用的安全控制手段主要有包過濾、狀態檢測、代理服務。下面,我們將介紹這些手段的工作 機理及特點,并介紹一些防火墻的主流產品。 包過濾技術是一種

防火墻多出口配置

格式:pdf

大小:464KB

頁數:5P

4.4

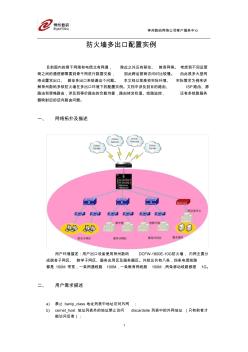

神州數碼網絡公司客戶服務中心 1 防火墻多出口配置實例 目前國內的骨干網南有電信北有網通,除此之外還有移動、教育網等。考慮到不同運營 商之間的通信都需要到骨干網進行數據交換,因此跨運營商訪問時比較慢。由此很多大型網 絡設置雙出口、甚至多出口來規避這個問題。本文檔以某高校實際環境、實際需求為例來講 解神州數碼多核防火墻在多出口環境下的配置實例。文檔中涉及到目的路由、isp路由、源 路由和策略路由,涉及到等價路由的負載均衡,路由轉發權值、線路監控,還有多線路服務 器映射后的逆向路由問題。 一、網絡拓撲及描述 用戶環境描述:用戶出口設備使用神州數碼dcfw-1800e-10g防火墻,內網主要分 成宿舍子網區、教學子網區、服務應用區及服務器區。外線總共有八條,四條電信線路 都是100m帶寬,一條網通線路100m,一條教育網線路100m,兩條移動線路都是1g。

硬件防火墻介紹及詳細配置

格式:pdf

大小:729KB

頁數:7P

4.4

文檔來源為:從網絡收集整理.word版本可編輯.歡迎下載支持. 1文檔收集于互聯網,如有不妥請聯系刪除. 硬件防火墻介紹及詳細配置 本文從網管聯盟上轉載: 防火墻是指設置在不同網絡(如可信任的企業內部網和不可信的公共網)或網絡安全域之間的一系列部件 的組合。它是不同網絡或網絡安全域之間信息的唯一出入口,通過監測、限制、更改跨越防火墻的數據流, 盡可能地對外部屏蔽網絡內部的信息、結構和運行狀況,有選擇地接受外部訪問,對內部強化設備監管、 控制對服務器與外部網絡的訪問,在被保護網絡和外部網絡之間架起一道屏障,以防止發生不可預測的、 潛在的破壞性侵入。防火墻有兩種,硬件防火墻和軟件防火墻,他們都能起到保護作用并篩選出網絡上的 攻擊者。在這里主要給大家介紹一下我們在企業網絡安全實際運用中所常見的硬件防火墻。 一、防火墻基礎原理 1、防火墻技術 防火墻通常使用的安全控制手段主

山石防火墻配置最新文檔

硬件防火墻的配置過程講解 (2)

格式:pdf

大小:248KB

頁數:7P

4.4

硬件防火墻的配置過程講解(2) 時間:2008-06-14來源:作者: 10.地址轉換(nat) 防火墻的nat配置與路由器的nat配置基本一樣,首先也必須定義供nat轉換的內部ip 地址組,接著定義內部網段。 定義供nat轉換的內部地址組的命令是nat,它的格式為:nat[(if_name)]nat_id local_ip[netmask[max_conns[em_limit]]],其中if_name為接口名;nat_id參數代表 內部地址組號;而local_ip為本地網絡地址;netmask為子網掩碼;max_conns為此接口上 所允許的最大tcp連接數,默認為"0",表示不限制連接;em_limit為允許從此端口發出的 連接數,默認也為"0",即不限制。如: nat(inside)110.1.6.0

硬件防火墻的配置過程講解

格式:pdf

大小:248KB

頁數:7P

4.5

硬件防火墻的配置過程講解(2) 時間:2008-06-14來源:作者: 10.地址轉換(nat) 防火墻的nat配置與路由器的nat配置基本一樣,首先也必須定義供nat轉換的內部ip 地址組,接著定義內部網段。 定義供nat轉換的內部地址組的命令是nat,它的格式為:nat[(if_name)]nat_id local_ip[netmask[max_conns[em_limit]]],其中if_name為接口名;nat_id參數代表 內部地址組號;而local_ip為本地網絡地址;netmask為子網掩碼;max_conns為此接口上 所允許的最大tcp連接數,默認為"0",表示不限制連接;em_limit為允許從此端口發出的 連接數,默認也為"0",即不限制。如: nat(inside)110.1.6.0

硬件防火墻簡單配置 (2)

格式:pdf

大小:157KB

頁數:12P

4.3

硬件防火墻的簡單配置 本篇要為大家介紹一些實用的知識,那就是如何配置防火中的安全策略。但要注意的是,防火墻的 具體配置方法也不是千篇一律的,不要說不同品牌,就是同一品牌的不同型號也不完全一樣,所以在此也 只能對一些通用防火墻配置方法作一基本介紹。同時,具體的防火墻策略配置會因具體的應用環境不同而 有較大區別。首先介紹一些基本的配置原則。 一.防火墻的基本配置原則 默認情況下,所有的防火墻都是按以下兩種情況配置的: ●拒絕所有的流量,這需要在你的網絡中特殊指定能夠進入和出去的流量的一些類型。 ●允許所有的流量,這種情況需要你特殊指定要拒絕的流量的類型。可論證地,大多數防火墻默認都 是拒絕所有的流量作為安全選項。一旦你安裝防火墻后,你需要打開一些必要的端口來使防火墻內的用戶 在通過驗證之后可以訪問系統。換句話說,如果你想讓你的員工們能夠發送和接收email,你必須在防火 墻上設置相應的規

大型園區出口配置示例(防火墻直連部署)

格式:pdf

大小:1.9MB

頁數:30P

4.8

1大型園區出口配置示例(防火墻直連部署) 組網需求 如圖1-1所示,在大型園區出口,核心交換機上行和防火墻進行直連,通過防火墻連 接到出口網關,對出入園區的業務流量提供安全過濾功能,為網絡安全提供保,網絡 要求如下: 內網用戶使用私網ip地址,用戶的ip地址使用dhcp自動分配。 部門a用戶能夠訪問internet,部門b用戶不能訪問internet。 內外網用戶都可以訪問http服務器。 保證網絡的可靠性,每個節點都進行冗余設計。 歡迎下載2 圖1-1園區出口組網圖(防火墻直 連) inernet 接入點接入點 ge0/0/2ge0/0/2 router 1 router2 ge0/0/1 ge1/0/1 fw 1 fw2 ge2/0/3 eth-trunk10 eth-trunk20 http服務器 ;s

園區出口配置舉例(防火墻旁路)

格式:pdf

大小:1.1MB

頁數:31P

4.3

1大型園區出口配置示例(防火墻旁路部署) 1.1配置注意事項 本舉例中的交換機以華為公司的s系列框式交換機為例、防火墻以usg系列為 例、路由器以ne系列為例。 本配置案例僅涉及企業網絡出口相關配置,涉及企業內網的相關配置請參見華為 s系列園區交換機快速配置中的“大型園區組網場景”。 本例僅涉及防火墻與交換機的對接配置以及防火墻的雙機熱備配置。防火墻上的 安全業務規劃及園區安全策略、攻擊防范、帶寬管理、ipsec等功能的配置示例請 參見《防火墻配置案例集》。 本例僅涉及園區出口路由器與交換機的對接配置。路由器在公網側的配置示例請 參見ne系列路由器《配置指南》。 1.2組網需求 在大型園區出口,核心交換機上行通過路由器訪問外網。防火墻旁掛于核心交換機, 對業務流量提供安全過濾功能。 為了簡化網絡并提高可靠性,在核心層交換機通常部署集群。 在防火墻上部署雙機熱備(

強叔侃墻雙防火墻單Internet出口組網配置

格式:pdf

大小:709KB

頁數:11P

4.7

文檔名稱文檔密級 2016-4-28華為保密信息,未經授權禁止擴散第1頁,共11頁 【防火墻技術案例1】強叔拍案驚奇雙防火墻單internet出 口組網配置 引言 大家好,強叔又與大家見面了!最近一段時間,【防火墻技術連載貼】強叔侃墻系列正在火 爆上映,引起了論壇小伙伴們的廣泛熱議。想必小伙伴們已經對防火墻有了一定的理解,而 且已經迫不及待地開始實戰配置防火墻了。 在實戰過程中,小伙伴們也許會發現理論和現實還是有一定差距的,而且也應該在挫折和失 敗中逐漸體會到了網絡的博大精深。 為了解決小伙伴們實戰配置防火墻時遇到的各種問題和困惑,強叔誠意推出【防火墻技術案 例】強叔拍案驚奇系列,專門為大家呈現防火墻實戰案例和組網驗證,為大家解決防火墻的 實戰問題。 目前強叔準備先在拍案驚奇系列開放以下模塊:路由交換、雙機熱備、安全策略、nat、 攻擊防

配置和管理主機防火墻

格式:pdf

大小:1.2MB

頁數:7P

4.6

配置和管理主機防火墻 應用場景 對于internet上的系統,不管是什么情況,首先我們要明確一點:網絡是不安全的。 因此,雖然創建一個防火墻并不能保證系統100%安全,但卻是絕對必要的。和社會上其它 任何事物一樣,internet經常會受到一些無聊的或者別有用心的人的干擾,防火墻的目的 就是將這類人擋在你的網絡之外,同時使你仍然可以完成自己的工作。 那么構筑怎樣的linux防火墻系統才算是足夠安全呢?這是一個很難回答的問題,因為 不同的應用環境對安全的要求不一樣。用一句比較恰當而且簡單的話來回答這個問題:用戶 了解自己的linux系統和設置,并且可以很好地保護好自己的數據和機密文件的安全,這對 于該計算機用戶來說就可以稱之為他的計算機有足夠的安全性。 那么到底什么是防火墻呢?防火墻是一個或一組系統,它在網絡之間執行訪問控制策 略。實現防火墻的實際方式各不相同,但

大型園區出口配置示例(防火墻直連部署)分析

格式:pdf

大小:881KB

頁數:31P

4.5

大型園區出口配置示例(防火墻直連部署)1大型園區出口配置示例(防火墻直連部署) 文檔版本()華為專有和保密信息 版權所有?華為技術有限公司 1 1大型園區出口配置示例(防火墻直連部署) 組網需求 如圖1-1所示,在大型園區出口,核心交換機上行和防火墻進行直連,通過防火墻連 接到出口網關,對出入園區的業務流量提供安全過濾功能,為網絡安全提供保,網絡 要求如下: 內網用戶使用私網ip地址,用戶的ip地址使用dhcp自動分配。 部門a用戶能夠訪問internet,部門b用戶不能訪問internet。 內外網用戶都可以訪問http服務器。 保證網絡的可靠性,每個節點都進行冗余設計。 大型園區出口配置示例(防火墻直連部署)1大型園區出口配置示例(防火墻直連部署) 文檔版本()華為專有和保密信息 版權所有?華為技術有限公司 2 圖1-1園區出

山石防火墻配置相關

文輯推薦

知識推薦

百科推薦

職位:信息系統監理工程師

擅長專業:土建 安裝 裝飾 市政 園林